Jakarta – Kapan saat paling tepat menjual asuransi kebakaran? Jawabannya adalah tepat setelah kebakaran terjadi. Namun sayangnya perlindungan asuransi tidak bisa berlaku surut dan apa yang sudah terbakar tidak akan bisa dikembalikan atau diberikan ganti rugi karena belum diasuransikan sebelumnya.

Begitupula dengan kasus malware dan ransomware, biasanya semua pihak langsung akan menurut ibarat kerbau dicocok hidung. Disuruh lompat, akan menurut, disuruh jongkok atau lompat tali juga akan menurut asalkan data yang dienkripsi bisa dikembalikan. Tetapi sayangnya data yang sudah dienkripsi sudah tidak bisa dikembalikan kecuali membayar uang tebusan yang diminta.

Dalam kasus WannaCrypt atau disebut juga WannaCry yang meroket hanya dalam waktu 24 jam, lebih dari 200.000 IP terdeteksi menjadi korban WannaCry dan kontan menobatkan WannaCry menjadi ransomware yang memiliki kemampuan menyebar secepat jagoan DC Comics : The Flash. (lihat gambar 1)

|

Gambar 1, Penyebaran WannaCry yang dalam satu akhir pekan saja sukses menginfeksi lebih dari 200.000 IP di seluruh dunia

Kill Switch, Tombol Bunuh Diri

Salah satu keunikan WannaCry adalah tombol bunuh diri berupa kode tersembunyi yang akan mematikan malware jika diaktifkan. Dimana setiap kali sebelum menjalankan aksinya, WannaCry menghubungi satu situs https://iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com/ yang jika berhasil maka WannaCry akan mematikan dirinya sendiri.

Sebaliknya jika tidak berhasil menghubungi situs tersebut di atas, WannaCry akan melanjutkan aksinya memindai jaringan dan menginfeksi komputer lain yang memiliki kelemahan MS17-010 melalui port 445.

Hal ini agak unik mengingat biasanya pemindaian dilakukan oleh ransomware untuk menghubungi pusat kontrolnya (C&C) dan jika kita memblokir hubungan komputer dengan internet, biasanya ransomware akan lumpuh dan tidak akan bisa menjalankan aksinya karena tidak terhubung ke inangnya.

Namun WannaCry terbalik, jika tidak bisa menghubungi situs yang telah ditentukan di atas, sebaliknya ia akan lanjut menjalankan aksinya memindai dan menginfeksi komputer lain dalam jaringan. Hal ini perlu menjadi catatan dalam mitigasi mencegah penyebaran WannaCry di jaringan lokal.

Sebenarnya aktivitas kill switch ini berhasil dianalisa oleh analis dari Malwaretech yang melihat WannaCry memulai aksinya dengan menghubungi situs tertentu yang belum didaftarkan, lalu ia berinisiatif mendaftarkan situs tersebut dan ternyata secara tidak langsung menyelamatkan dunia dari infeksi WannaCry lebih jauh.

Sampai artikel ini ditulis, infeksi WannaCry yang sempat mencapai 222.784 IP diseluruh dunia sudah menurun menjadi hanya 118 IP. Suatu jumlah yang sangat tidak berarti dan tidak signifikan untuk dikhawatirkan menjadi ancaman.

Mitigasi Overkill ?

Seperti biasa, setelah terjadi kebakaran orang akan berlomba-lomba membeli polis asuransi jiwa. Langsung para pengguna komputer panik dan khawatir sistem komputernya terinfeksi WannaCry dan datanya dienkripsi sehingga ia mulai menangis.

Dan muncul berseliweran di ranah digital saran mitigasi untuk mencegah WannaCry yang menurut penulis memang benar, namun kalau untuk mengantisipasi malware yang tinggal 118 IP dan terus menurun jumlahnya, rasanya ancaman tersebut sudah tidak relevan dan tidak perlu ditakutkan lagi.

Adapun beberapa aksi mitigasi yang menyebar adalah sebagai berikut :

1. Matikan internet.

2. Matikan semua koneksi LAN maupun Wifi.

3. Backup seluruh data penting.

4. Blok port 139, 445 dan 3389.

5. Tutup celah keamanan MS17-010.

6. Nonaktifkan file sharing CIFS/SMB

7. Update antivirus dengan definisi terakhir

Mitigasi yang diberikan di atas pada prinsipnya berguna seperti backup data penting yang seharusnya dilakukan secara disiplin sekalipun tidak ada ancaman ransomware. Namun melihat bahwa WannaCry akan menonaktifkan dirinya jika berhasil menghubungi situs yang telah ditentukan di internet, mematikan koneksi internet bukannya mematikan WannaCry yang masih ada di jaringan tetapi sebaliknya akan mengaktifkan WannaCry karena gagal menghubungi kill switch.

Pemblokiran port 139 dan 445 memang benar dapat efektif mencegah infeksi WannaCry, namun disarankan pemblokiran tidak dilakukan pada semua komputer di dalam jaringan karena selain membutuhkan usaha yang sangat besar juga akan mengganggu file sharing dan sistem DHCP. Sebaiknya pemblokiran port 139 dan 445 ini hanya dilakukan sebagai alternatif jika penutupan celah keamanan MS17-010 ini tidak dapat dilakukan karena alasan tertentu.

Pemblokiran port 3389 kelihatannya bertujuan untuk mencegah eksploitasi bruteforce pada RDP Remote Desktop Protocol, namun jika RDP dibutuhkan tentunya harus dicari solusi yang lebih elegan daripada main blokir saja. Adapun solusi yang dapat dilakukan adalah IP Whitelisting untuk RDP dan pembatasan maksimal login trial dimana jika gagal login lebih dari 3 kali maka akun akan di blokir untuk jangka waktu tertentu yang akan sangat efektif menghambat brute force.

Selain itu, implementasi TFA Two Factor Authentication OTP One Time Password pada proses login Remote Desktop dan login Windows akan sangat efektif menghambat usaha bruteforce dan mengamankan akun dari peretas sekalipun password berhasil disadap.

Mitigasi lain yang disarankan adalah mengupdate program antivirus dengan definisi terbaru, dimana sudah pasti kasus sebesar WannaCry ini membangunkan semua perusahaan antivirus yang berlomba mendeteksi WannaCry, namun jika varian Ransomware baru diluncurkan biasanya akan kembali tidak terdeteksi.

Justru solusi seperti program antivirus dengan fitur Exploit Protection akan cukup efektif mencegah eksploitasi celah keamanan pada komputer yang belum ditutup seperti MS17-010.

Selain itu, solusi perlindungan tambahan seperti anti ransomware yang handal juga dapat mencegah aksi ransomware mengenkripsi data komputer korbannya sekalipun ia sudah berhasil melewati deteksi antivirus dan menginfeksi sistem. Karena itu, pemilihan implementor antivirus yang berpengalaman dan mengerti ancaman terkini perlu menjadi pertimbangan dan tidak sekedar mencari nama besar atau harga termurah saja.

Regenerasi Sistem

Sebenarnya mitigasi utama dari ancaman WannaCry dan ancaman sejenis dimasa depan adalah update piranti lunak secara teratur. Jadi pemilihan sistem operasi lawas seperti Windows XP dan Windows Server 2003 sama saja seperti tindakan bunuh diri dan jika terjadi eksploitasi lagi, maka sistem lawas yang sudah tidak di dukung oleh Microsoft ini akan menjadi sasaran empuk dan akan menjadi korban pertama yang terinfeksi.

Kalau hanya sistemnya saja yang terinfeksi, mungkin dampaknya tidak terlalu besar. Tetapi jika ia juga akan berusaha menginfeksi sistem lain dan melakukan aksi dekripsi data penting perusahaan, biaya penghematan menggunakan piranti lunak tidak sebanding dengan kerugian yang di derita seperti terganggunya operasional perusahaan.

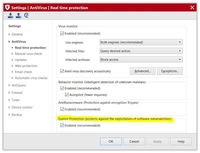

Karena itu penulis menyarankan pemangku keputusan untuk menghindari penggunaan sistem operasi lawas yang sudah tidak di dukung dan mengaktifkan update piranti lunak secara otomatis. Jika terpaksa menggunakan piranti lunak lawas, setidaknya lindungi dengan antivirus yang memiliki fitur Exploit Protection (lihat gambar 2) dan tetap dalam jangka panjang ditargetkan untuk diganti dengan piranti lunak yang aman.

Gambar 2, Exploit Protection akan melindungi anda dari eksploitasi piranti lunak yang belum di tambal Gambar 2, Exploit Protection akan melindungi anda dari eksploitasi piranti lunak yang belum di tambal |

Tambalan MS17-010

Meskipun Microsoft sudah mengumumkan tidak mensupport Windows XP dan Windows Server 2003 lagi, namun karena tingginya korban WannaCry yang mengeksploitasi celah keamanan MS 17-010, akhirnya Microsoft berbaik hati mengeluarkan tambalan / patch untuk Windows XP yang dapat diunduh dari https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598 (lihat gambar 3)

Gambar 3, Microsoft berbaik hati menyediakan tambalan MS17-010 untuk Windows XP dan Server 2003 Gambar 3, Microsoft berbaik hati menyediakan tambalan MS17-010 untuk Windows XP dan Server 2003 |

Penting untuk anda ketahui bahwa tambalan / patch yang disediakan kali ini hanya untuk celah keamanan MS17-010 dan masih banyak celah keamanan lain yang bisa dieksploitasi dan rasanya agak sulit jika mengharapkan Microsoft memberikan support untuk celah keamanan lain.

Karena itu, update selalu sistem operasi yang anda miliki dan lindungi dengan baik jika anda menyadari adanya kerentanan yang bisa dieksploitasi dengan program Exploit Protection.

*) Penulis, Alfons Tanujaya merupakan praktisi keamanan internet dari Vaksincom.(fyk/fyk)